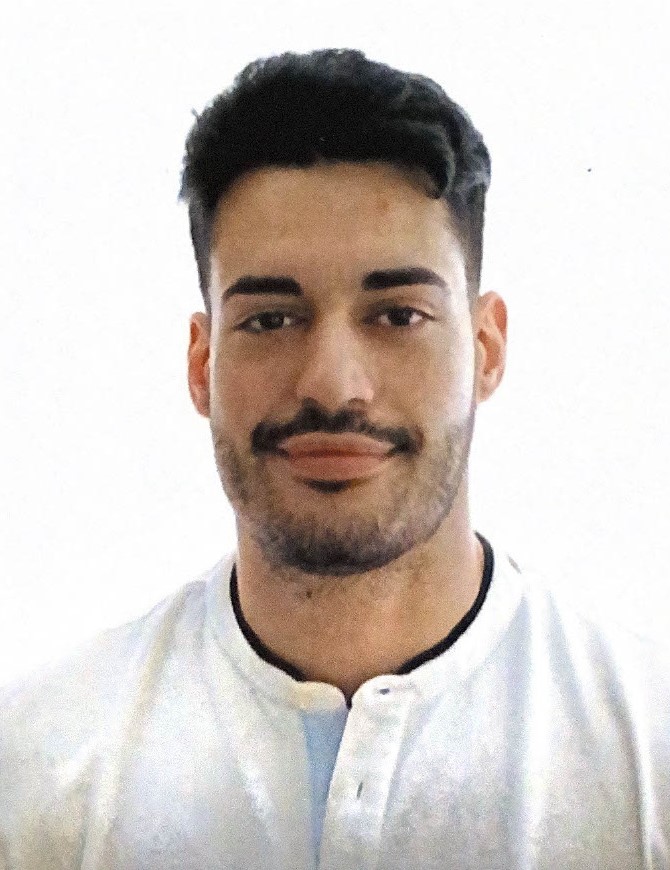

> Hola, soy

Juan Antonio

Suárez Suárez

> _

Estudiante de Ingeniería de la Ciberseguridad enfocado en seguridad tanto defensiva como ofensiva. Practico en laboratorios académicos y CTFs.